La «ruta del dinero cripto»: cómo es la nueva forma de robar datos y por qué los rescates se pagan en bitcoin

Con la pandemia, los ataques ransomware crecieron exponencialmente. Qué tan sofisticada es esta industria y cómo hacen los hackers para ocultar el dinero.

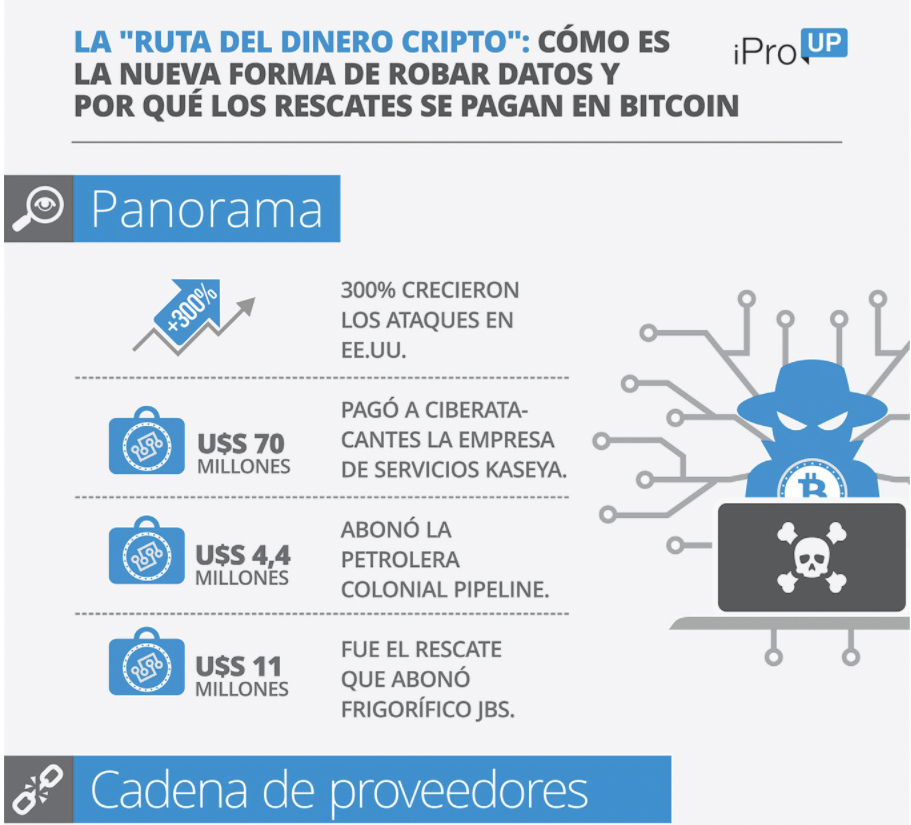

Los ataques de ransomware han crecido exponencialmente en EE.UU. durante la pandemia (300% en 2020, según el secretario de Seguridad Nacional, Alejandro Mayorkas), dejando a las empresas muy expuestas. Por tal concepto se entiende el ataque a equipos de una empresa para extraer datos sensibles, dejarlos inutilizables y exigir un rescate (en general en bitcoins).

A comienzos de julio, Kaseya, proveedor de servicios gestionados con base en Miami, fue atacado por el grupo ruso REvil, que pidió un rescate de u$s70 millones. Se cree que 1.500 negocios de todo el mundo fueron comprometidos.

En mayo, REvil también había atacado a JBS, la mayor procesadora de carne del mundo, que cerró temporalmente sus fábricas y decidió abonar un rescate de u$s11 millones en bitcoins, algo desaconsejado porque contribuye a alimentar la industria del ransomware.

Ese mismo mes, Colonial Pipeline, operadora de uno de los principales oleoductos de EE.UU. que provee de combustible al 45% de la Costa Este, fue blanco de DarkSide, otro grupo ruso. La empresa también cerró sus operaciones temporalmente, lo que derivó en desabastecimientos y un aumento de la nafta. Finalmente, pagó 75 BTC, equivalentes a u$s4,4 millones en aquel momento.

Estos son sólo algunos casos. Mayorkas señala que las Pymes representan entre el 50% y el 75% de los ataques. Se estima que se pagaron al menos u$s412 millones en rescates y muchas, incluso, contratan negociadores para reducir el precio de los rescates.

En aumento

La tendencia encendió las alertas en la Casa Blanca, que analiza formas de perseguir el uso de criptomonedas en ataques de ransomware mediante un seguimiento más riguroso de los pagos a los hackers.

También podría ofrecer recompensas de hasta u$s10 millones por datos que ayuden a encontrarlos. Los Departamentos del Tesoro y del Estado trabajarán juntos para fomentar normas sobre criptomonedas y promover mejoras en las restricciones al blanqueo de activos

«El ransomware vino para quedarse: ha sido muy efectivo en su mecanismo de propagación e infección, causando muchísimo daño a millones de máquinas a nivel mundial«, afirma a iProUP Hernando Castiglioni, gerente de Ingeniería de Fortinet para Sudamérica Este, quien añade: «Son grupos muy sofisticados, con recursos y tiempo».

Juan Alejandro Aguirre, ingeniero en Ventas de Sophos, coincide en el alto grado de profesionalización de estos grupos y afirma a iProUP que «incluso hay cadenas de proveedores». E ilustra:

- «Una parte del ecosistema se encarga de identificar qué organizaciones son vulnerables. Intentan una primera fase de descubrimiento. Si vulneran usuarios y passwords, venden bases de datos a un grupo criminal»

- «Otra organización hace la intrusión, pudiendo desarrollar algún tipo de malware. Si logra ese acceso lo puede vender a otro actor criminal la red comprometida»

- Los grupos de Ransomware as a Service (RaaS) no llevan a cabo el ataque, pero desarrollan el software y «alquilan su plataforma para que otro actor criminal, que tiene un interés en atacar determinada empresa, utilice la herramienta»

- El último eslabón de la cadena utiliza este servicio «para hacer toda la parte del movimiento lateral, identificar activos críticos y realizar el ataque»

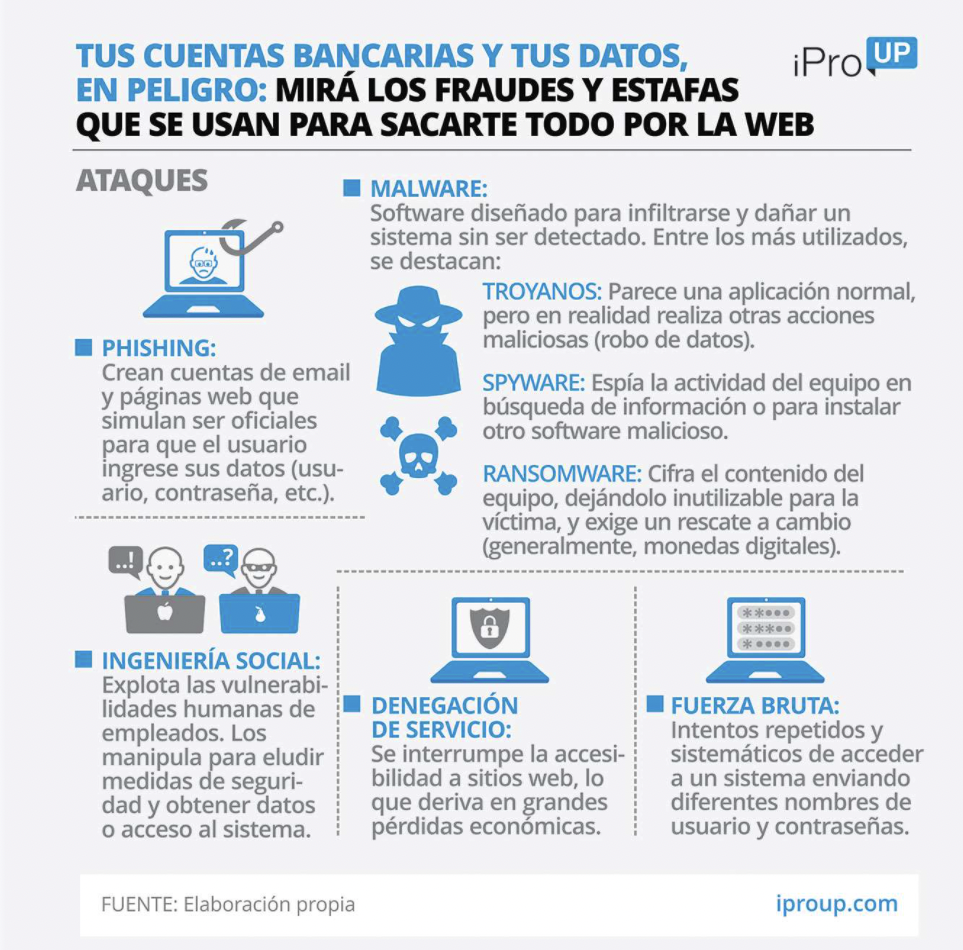

«El ransomware, por lo general, ingresa a una red como una amenaza persistente avanzada (APT, por sus siglas en inglés). Es decir, un malware silencioso que va a estar inactivo por un tiempo. Para lograr la propagación inicial se van a utilizar mecanismos variados de engaño para insertar en la red», afirma Castiglione.

Por lo general, se logra contactando a un empleado de la firma atacada y haciéndose pasar por un superior (ingeniería inversa), enviando un e-mail fraudulento que instala un malware.

Según el experto, este «software malicioso llega a un dispositivo con acceso suficiente a una red crítica. Allí, se despierta, se propaga masivamente y afecta todo lo que encuentre a su paso: laptops, servidores, tomógrafos, cámaras, sistemas, redes industriales, lo que sea».

«Todo lo que pueda alcanzar el ransomware lo va a explotar si tiene acceso a esa red. Por eso, la protección y la segmentación en la red es clave para contenerlo», continúa.

El pedido de rescate generalmente consiste en un mail o nota que dejan en los servidores encriptados y un link a un sitio en la dark web en la que se informa el precio y el plazo. Los montos suelen depender del tamaño de la empresa atacada y se suelen abonar en bitcoins.

«Aprovechan el contexto de las criptomonedas y alternativas de evasión para pedir rescates. También usan bots para ataques masivos, es una industria súper rentable», dice Castiglioni.

«Es importante recordar que aproximadamente el 50% del tráfico que circula por Internet no es humano sino generado por bots. Son una pequeña industria y utilizan el ransomware como una herramienta para perpetrar gran parte de sus ataques», agrega.

Tom Robinson, cofundador de Elliptic, consultora con base en Londres, pudo rastrear el dinero pagado por JBS a través de la blockchain. Y descubrió cómo los criminales borraron sus huellas:

- El pago se habría dividido en dos partes, ya que si hubo un tercero involucrado en el desarrollo del ransomware le corresponde una comisión

- Una porción del dinero fue a una billetera privada; mientras que por lo menos otros u$s70.000 se destinaron al servicio ChipMixer

- El rescate se dividió entre varias wallets y transferido al menos a dos mercados de la darkweb, en el que las criptomonedas se pueden convertir en giftcards o tarjetas prepagas (blanqueo)

- También se enviaron fondos a varios exchanges, una billetera privada y un mixer

Justamente, los mixers se encargan de mezclar transacciones entre diferentes direcciones de criptomonedas, dificultando el rastreo hacia el emisor original o el receptor. Si bien la transparencia de la blockchain es una de las características más valoradas por el ambiente cripto, este tipo de servicios contribuye a la opacidad del sistema y suelen ser utilizados para blanquear dinero.

«La realidad es que si alguien quiere cometer un delito, las criptomonedas ofrecen muchas ventajas. El único vínculo del usuario con una cuenta en Bitcoin o Ethereum es una dirección muy difícil de rastrear, por ello son muy utilizadas por los ciberdelincuentes», señala Castiglioni.

Añade que «técnicamente, seguir el rastro de los hackers es posible. El FBI y otras agencias tienen herramientas para hacerlo, pero sin dudas es una tarea muy difícil que no siempre lleva al éxito».

Aguirre asegura que «hay diferentes medios de ocultarse y el más común, en el 95% de los casos, es utilizar criptomonedas. Pero hay también otras formas en las que los buscan también recibir su pago», entre las que destaca mover el dinero a:

- «Alguna cuenta bancaria que pueda ser rápidamente eliminada»

- «Una cuenta fintech que posea tarjetas prepagas, porque el titular es anónino muchas veces»

Por su parte, el consultor tributarista Marcos Zocaro señala a iProUP que «el dinero también puede pasarse a cuevas, cualquier persona o grupo que compre criptomonedas en efectivo, cara a cara; o a Binance, Paxful u otra plataforma que permita operaciones persona a persona (P2P)«.

«Por eso en Argentina los bancos cierran muchas cuentas: por los usuarios sospechados de hacer comercio P2P a través de Binance, sobre todo, y otras plataformas«, apunta.

Muchos hackers, sin embargo, son atrapados cuando tratan de cambiar criptomonedas en exchanges por dólares o euros, ya que estas últimas deben seguir normas de compliance y cooperar con la Justicia, salvo que estén ubicados en zonas de baja regulación.

«Por eso muchas empresas se vienen relocalizando, yendo a regímenes legales más amigables. Pero si el ciberdelincuente interactúa desde su wallet con un exchange, pierde totalmente el anonimato. Incluso en la Argentina los exchanges cumplen con regímenes informativos ante la AFIP», completa.

La situación local

Según datos de FortiGuard, el laboratorio de Fortinet, en los últimos siete meses la región recibió:

- 7.000 millones de ciberataques

- 125 millones fueron a organizaciones de la Argentina

- La mayoría fueron bajo la modalidad ransomware

Este crecimiento estuvo en que muchas empresas tuvieron que manejarse de forma descentralizada debido al home office, exponiendo más sus sistemas ya que sus empleados trabajan en redes y computadoras con menor nivel de protección.

«Sin embargo, la mayoría de las empresas latinoamericanas atacadas opta por no revelarlo«, cuenta Aguirre. A diferencia de lo que sucede en Europa o EE.UU., no están obligadas a hacerlo. De hecho, los expertos revelan que muchos hackers utilizan un mecanismo de doble extorsión:

- Deben pagar para recuperar los activos encriptados

- En caso de que tengan copias de respaldo o backups, deben abonar para mantener la confidencialidad y que la información robada no sea expuesta

Según Aguirre, «esto hace más difícil rastrear cuántas compañías realmente han sido vulneradas y cuántas realmente han perdido información crítica de sus usuarios o sus clientes».

«A nivel mundial, una de cada tres empresas atacadas pagaron el rescate. Para Latinoamérica el dato es mucho menor: 15%. ¿Por qué esta diferencia? Creemos que es esa falta de una regulación mucho más fuerte en lo que tiene que ver con protección de datos», agrega.

¿Pero qué otras regulaciones se podrían esperar, especialmente en conexión con la criptos? Zócaro responde que «la Unión Europea presentó una propuesta para cercar aún más a los proveedores de servicios cripto».

«Exige que no puedas retirar criptos desde el exchange a tu wallet privada y, sí o sí, extraigas moneda fiduciaria, como el euro. Además, propone regímenes informativos cada vez más severos para los exchanges centralizados», asegura Zocaro.

Entre ellas está la «regla del viaje» impulsada por el Grupo de Acción Financiera Internacional (GAFI), organismo global antilavado, que fija que se conozca tanto el emisor como el receptor de las criptomonedas.

Fuente: iProup